从传统”用户密码”升级为”自适应多因素认证”

随着网络攻击的不断增强,企业中涉及的应用环境和信息安全正在不断受到挑战和冲击。

今年3月份,南美黑客组织LAPSUS$接连黑掉NVIDIA、三星,获取大量机密数据,为了拿到巨额勒索,先后公开了NVIDIA驱动和开发文件、未来显卡规划、DLSS源代码、员工个人信息等等。最近,AMD也被盯上了。

一家新成立的黑客组织RansomHouse(勒索之家)声称,他们黑进AMD服务器,拿到了超过450Gb(折合56.25GB)的数据,包括网络文件、系统信息、账户密码等等。

RansomHouse透露,AMD不少员工都使用了非常弱的密码,包括123456、password、Welcome1等等。

通过对诸多安全事件分析,因弱密码而导致的安全事件占了相当大的比例,危险往往在最不经意间发生。由此,从单因素转化为多因素认证方式对企业信息资产的保护变得越来越紧迫和重要。

竹云IDaaS提供多因素认证模块,企业可以将多种认证方式自由组合成MFA模式,在用户完成一次认证后,再提供第二种认证方式来鉴别用户身份的安全机制,最大程度保护员工和客户的账号信息不被窃取和冒用。

同时,竹云IDaaS还提供了相应的风险引擎和风险评估机制,在认证访问过程中基于安全策略和风险计算,自适应的将认证流程引导到相应的认证模式上,即考虑访问便利性、又兼顾访问安全保护。

竹云IDaaS自适应多因素认证提供以下多种认证方式选择:

1.通过短信或邮件接受动态验证码

企业管理员只需在IDaaS控制台配置相应的短信网关或邮件网关通道,即可将动态验证码进行投递。

2.通过钉钉/企业微信/飞书通道接收动态验证码

企业管理员只需在IDaaS控制台配置相应的钉钉/企微/飞书通道,即可将动态验证码进行投递。

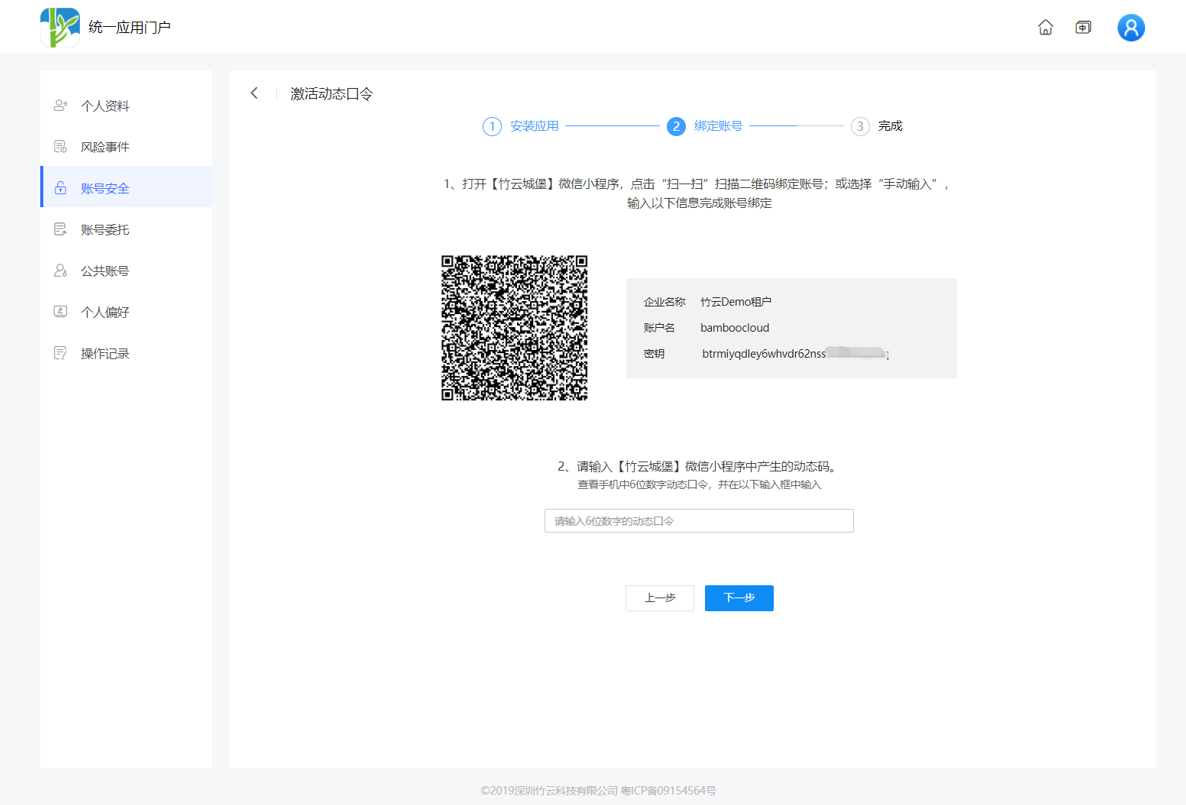

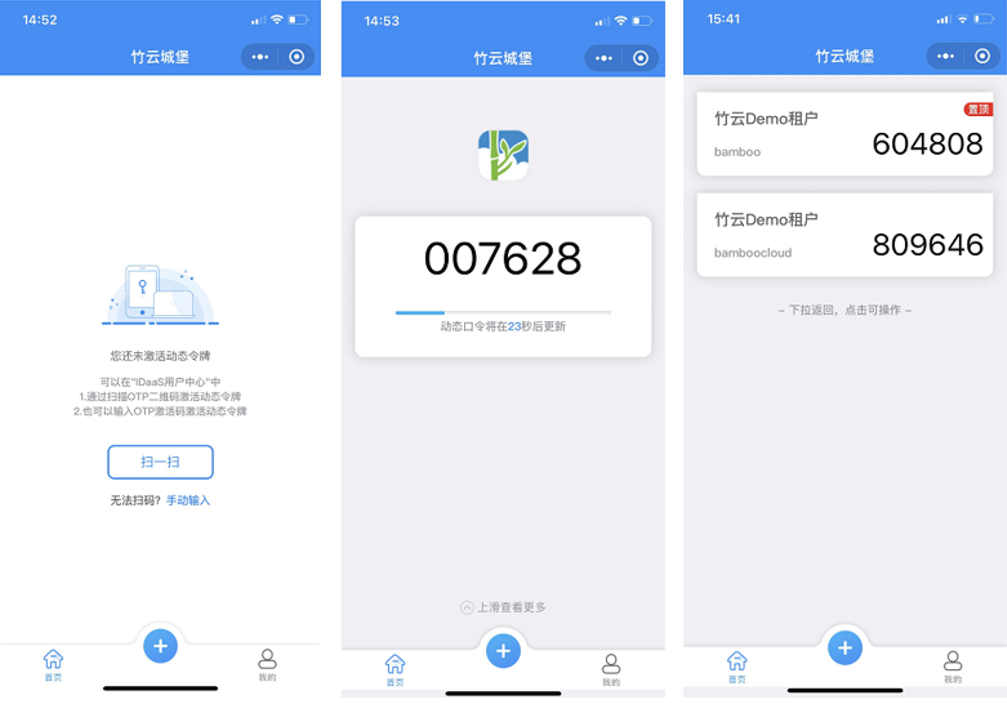

3.OTP动态口令码

用户可以通过竹云微信小程序,和IDaaS OTP Server进行绑定激活OTP后,使用动态验证码。

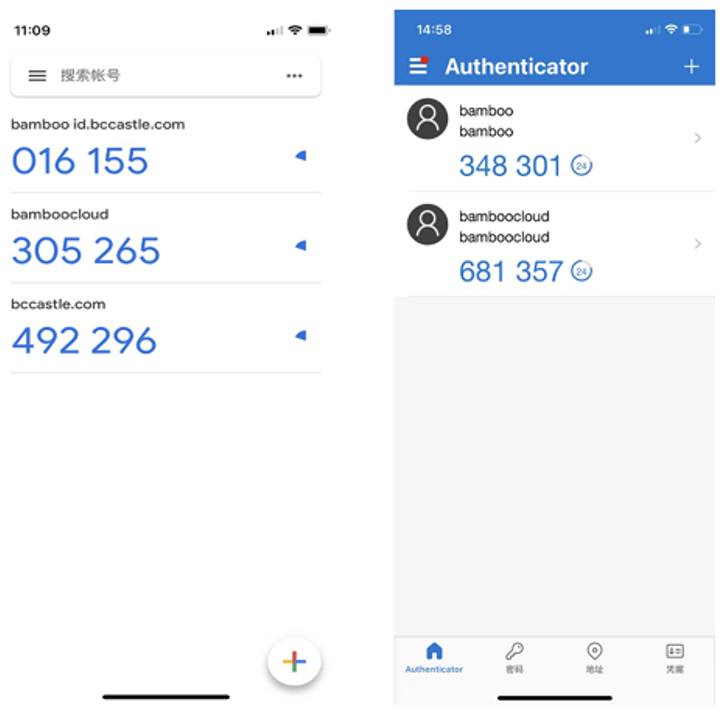

4.第三方身份验证器

竹云IDaaS也同时兼容许多第三方身份验证器,例如:Google Authenticator、Microsoft Authenticator等,您也可以通过这些第三方身份验证器和IDaaS OTP Server绑定后获得OTP码。

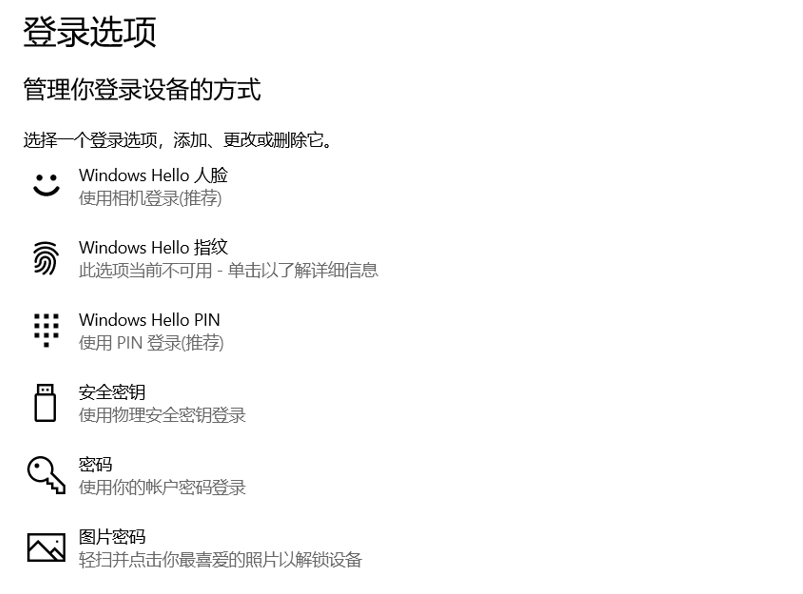

5.基于FIDO2的人脸、指纹等生物特征设备

竹云IDaaS兼容FIDO2,对相应的人脸、指纹、UKey证书等认证方式可以快速接入。例如Windows Hello,您可以使用设备提供的人脸、指纹等多种方式加入到认证流程中。

企业应用通过配置或适度开发、只需一次接入到竹云IDaaS平台后,所有认证模式都可以随着业务发展和需求自由装配和组合,并应用到您的应用或设备认证过程中,以保证您的账号使用和应用访问的安全需求。